竊取個人資料(PI)的事件,已形成一個龐大的全球黑市市場。 由於個人資料包括任何可以辨別個人身份的數據,一些收集密碼、信用卡資料、 健康資料和地址等數據的公司,就成為了網上罪犯的潛在目標。不出所料,自 2013 年以來,數據洩露已在全球造成近 60 億項數據記錄被盜,因此各國政府都進一步收緊涉及收集、保存、處理和分享個人資料的相關法例。一旦違反此等法例,將可導致重罰,以歐盟通用資料保護法規 GDPR( General Data Protection Regulation)為例,最高可能被罰款 2 千萬歐元或全球營業額 4%。

現今,外部傳輸個人資料已成為各個行業的核心業務流程,尤其零售、運輸、金融服務、醫療保健、娛樂、電訊和政府機構等產業,資訊部門、資料科技和業務流程的外包商,均會定期收集、處理和傳輸個人 資料。在保安角度而言,傳輸中資料就是身處險境的資料。資訊科技團隊必須透過工具、科技,和外部共享個人資料流程,檢視受到攻擊的風險。

常見的威脅根源

個人資料(PI)的常見定義,為本身或擁有者可取得的其他資料合併時,能辨識個人身份的任何資料。對網路罪犯來說,如能取得個人資料,那麼許多行業便會成為欺詐網站、拒絕服務、勒索軟件,和持續攻擊威脅的目標。

沒有一個收集和儲存個人資料的行業能獨善其身,根據 Breach Level Index 報告顯示,有 80% 洩露個案發生在科技、零售、金融和 保健行業。如果公司需要收集、儲存、分享、處理或傳輸個人資料,便很可能成為攻擊的目標。

大部份被盜取的資料都會被傳送到黑市兜售,價格按資料的種類和時間

而定。每個密碼記錄的價格,可以由 10 美元至 20 美元不等,而最近被盜的信用卡更值 25 美元至 40 美元。

地理上而言,只有很少國家是安全的,美國和歐盟佔 2013 年以來被盜資料的 74%,另外 22 個國家也在同期爆發超過 250000 項資料記錄損失。當中以中國、韓國、土耳其、日本、墨西哥、加拿大和俄羅斯首當其衝,總共損失超過 10 億項資料。

**誰是敵人? **

誰要為洩露數據負責?傳統以為罪魁禍首是個別國家和網路罪犯,然而真相並非如此。Progress Ipswitch 最近訪問了 255 位資訊科技專家,結果顯示只有 27% 洩露資料,是由「惡意行為」造成。有相同百分比的原因,肇因於「意外或人為錯誤」。令人驚訝之處,有 46% 資料洩露源自於「程序和網絡故障」引起,這代表我們就是自己的敵人。

大部份資料洩露都是因為公司或夥伴公司內,有人做了不該做的 事情。舉例而言,資料可透過沒有加密的電郵附件,或以網路為基礎的文件共享服務傳送,所以你或你商業夥伴的員工,也可能成為大規模電郵或社交媒體攻擊的受害者。 不可否認,有時候大量記錄是被網路罪犯的進階持續威脅盜取,但即使如此, 部分攻擊鏈通常涉及一個毫無戒心的員工。

符合法規要求 七大面向著手

雖然各國對保護數據的法例各有不同,但一些資料安全控制方法能有助確保符合法規。Progress Ipswitch 介紹七種安全控制方法,確保外部傳輸資料過程符合法規,有助於協助企業降低資料外洩發生的機率。

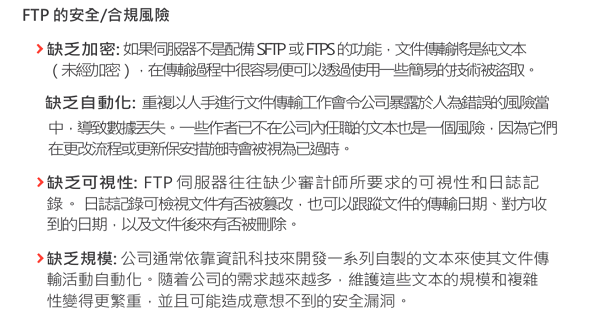

FTP 伺服器通常使用 SFTP 或 FTPS,並以 SSH 或 SSL 來確保進行加密傳輸和身份驗證,只是 SFTP/FTPS 仍有限制,容易將資料暴露於更多安全漏洞和不合規的風險之中。

多國政府和行業均廣泛採用 ISO/IEC27001 國際標準,因為該標準確定許多最佳做法,相當值得企業在制定實踐安全控制措施的參考。